Le risque cyber, devenu une préoccupation majeure pour les compagnies d’assurance, se caractérise par sa capacité à impacter significativement leurs opérations et leur réputation. Alors que les systèmes informatiques deviennent des piliers essentiels pour les assureurs, la vulnérabilité aux attaques cyber se traduit par un risque opérationnel souvent sous-estimé. Ce risque peut être défini comme la probabilité qu’un assureur soit touché par une attaque cyber, menaçant son fonctionnement normal et l’exposant à des interruptions de services, la divulgation de données sensibles, ou des pertes financières substantielles.

Dans leur mémoire, les auteurs ont mis en lumière ce risque en se servant d’un exemple concret : la compagnie d’assurance fictive de taille moyenne, AFF, qui, après avoir entrepris une transformation numérique, s’est vue exposée à de sérieux défis en matière de cybersécurité, révélant ainsi des lacunes dans sa stratégie de protection contre les cyberattaques.

Pour affronter ces défis, AFF a adopté une démarche ERM (Enterprise Risk Management) sous l’égide des normes ISO 27000, émergeant comme une réponse holistique, capitalisant sur des accords internationaux en faveur de la sécurité informatique. Cette approche met en avant le cadre d’appétence au risque cyber, soulignant la nécessité cruciale d’une gestion proactive pour assurer la continuité des activités face aux menaces cyber croissantes. Le référentiel ISO 27000 guide la démarche de réduction des risques à travers certaines normes :

- La norme ISO 27000 regroupe un ensemble de normes dédiées à la sécurité de l’information et offre un cadre robuste pour cette démarche.

- La norme ISO 27001 établit les exigences pour un système de management de la sécurité de l’information (SMSI), définissant les critères pour son implémentation et sa certification.

- La norme ISO 27002 fournit un guide pratique pour le développement de contrôles de sécurité, détaillant les bonnes pratiques et mesures de sécurité.

- En complément, la norme ISO 27005 se concentre sur la gestion des risques liés à la sécurité de l’information, fournissant des lignes directrices pour l’évaluation et le traitement des risques spécifiques aux attaques cyber.

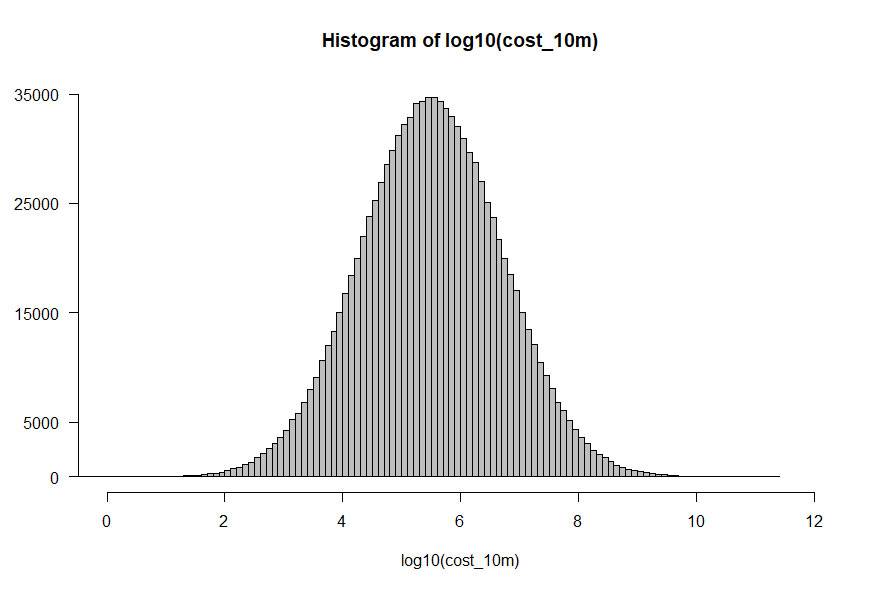

La première étape cruciale de la démarche ERM a été la cartographie des risques, permettant à AFF d’identifier et d’évaluer les menaces potentielles. Cette évaluation s’est appuyée sur des standards reconnus et des échanges avec des experts en sécurité des systèmes d’information (RSSI), aboutissant à une liste exhaustive des risques cyber. Une approche actuarielle, basée sur des études externes et des données historiques, a été utilisée pour quantifier le risque cyber, recourant à un modèle de sévérité et distribution basé sur des études externes et des bases de données retraitées. Cette analyse a révélé un coût moyen simulé de 17 millions d’euros pour une attaque cyber entraînant une perte de données à caractère personnel, illustrant la sévérité potentielle et la dispersion des coûts liés aux cyberattaques. Cependant, la figure 1 illustrant en échelle logarithme 10 permet de justifier les écarts observés entre la médiane et la moyenne du coût des attaques Cyber. Cet histogramme présente une distribution à longue queue des coûts, avec quelques incidents ayant des coûts extrêmement élevés qui influencent fortement la moyenne.

Cette analyse a révélé une sous-estimation significative du risque cyber opérationnel par la formule standard de Solvabilité 2. Le calcul du SCR Opérationnel pour AFF a mis en avant une exposition significative aux risques cyber, soulignant la nécessité d’une réévaluation des fonds propres requis pour couvrir ces risques. Cette constatation souligne l’importance d’une approche ERM spécifique pour les compagnies d’assurance de taille intermédiaire comme AFF.

La démarche ERM a ensuite conduit à l’élaboration de stratégies d’atténuation adaptées aux risques identifiés, privilégiant les 4 méthodes suivantes :

- L’Acceptation : Garder le risque sans actions supplémentaires.

- La Réduction : Implémenter des mesures de sécurité pour abaisser le risque à un seuil acceptable.

- Le Transfert : Déléguer le risque à un tiers

- Le Refus : Supprimer ou modifier l’activité à l’origine du risque pour le réduire à un niveau acceptable.

Cette approche pragmatique a permis à AFF de mieux maîtriser son exposition au risque cyber, tout en s’alignant sur les exigences réglementaires et les meilleures pratiques du secteur.

De plus, la gouvernance d’AFF a été structurée autour de trois lignes de défense, avec un accent particulier sur la responsabilisation à tous les niveaux de l’organisation. Le rôle de l’ACPR et de la CNIL a été essentiel dans l’établissement de contrôles externes, assurant une conformité réglementaire et une protection des données optimales. Des mécanismes de suivi régulier du risque ont été instaurés, intégrant le risque cyber dans le cadre de gouvernance globale de l’entreprise et dans ses stratégies de prise de décision.

Cette exploration souligne la primauté de la cybersécurité dans la stratégie de gestion des risques des compagnies d’assurance, révélant l’insuffisance de la réglementation Solvabilité 2 pour appréhender pleinement le risque cyber, surtout chez les assureurs de taille intermédiaire. À travers l’initiative d’AFF, une entreprise fictive, une démarche ERM rigoureuse a été adoptée, comprenant l’identification, l’évaluation, et l’atténuation des risques cyber, ainsi que l’établissement d’une gouvernance dédié. Ce processus a non seulement renforcé la protection d’AFF contre les cybermenaces mais a aussi généré une valeur ajoutée, en améliorant sa position sur le marché et en protégeant les intérêts de ses parties prenantes, illustrant l’impact positif d’une cybersécurité efficace sur l’ensemble de l’écosystème économique.

Pour aller plus loin, à noter également que ISO 27005 présente une méthode de gestion des risques qui se rapproche de ce qui est préconisé par la règlementation DORA, qui entrera normalement en vigueur le 17 janvier 2025.

Cet article résume le mémoire ERM, Enterprise Risk Management, de deux consultants Addactis qui ont ainsi obtenu leur diplôme ERM.